Bedarf für ein KMS

Aufgaben eines kryptografischen Key Management Systems (© MTG)

IT-Sicherheit ist ein Prozess, der in jedem Unternehmen, das mit sensiblen Daten arbeitet, etabliert werden muss. Ein geeignetes kryptographisches Key Management System (cryptographic oder encryption key management system) muss weit über einen herkömmlichen Passwortmanager hinausgehen. Alle sicherheitsrelevanten IT-Prozesse in einem Unternehmen erfordern eine proaktive Unterstützung in Form eines zentralen Ansatzes.

Die Kernelemente von Sicherheitsprozessen sind Schlüssel und Zertifikate. Innerhalb des gesamten Key Management Lifecycle muss ein Encryption Key Management System (KMS) eine Vielzahl von "Geheimnissen" speichern und verwalten (SSH-key, API-keys, Zertifikate…). Es ist wichtig, dass Organisationen zu jedem Zeitpunkt einen Überblick darüber haben, wie Schlüssel und Zertifikate in ihrem Netzwerk verwendet werden. Viele Unternehmen verwenden eine große Anzahl von Schlüsseln und Zertifikaten ohne zentrale Kontrolle. So ist beispielsweise nicht bekannt, wer Zugriff auf welche Schlüssel hat oder es gibt keine dedizierte Rollen- und Rechteverwaltung.

Jede Abteilung verwaltet ihre eigenen Schlüssel und Zertifikate. (© MTG)

Wenn Schlüssel und Zertifikate jedoch nicht wirksam gesichert werden, ist das Unternehmen anfällig für Angriffe. Es ist wichtig, dass Unternehmen ein Verständnis dafür haben, welche Schlüssel und Zertifikate im Netzwerk verwendet werden. Sie müssen wissen, wer Zugang zu ihnen hat, und sie müssen kontrollieren, wie und wann sie genutzt werden. Es ist ebenfalls wichtig, einen Überblick über die in der Organisation verwendeten Krypto Algorithmen zu bekommen, um aktuelle unsichere Algorithmen identifizieren zu können.

Halten Sie die Kosten für die kryptographische Prozesse niedrig!

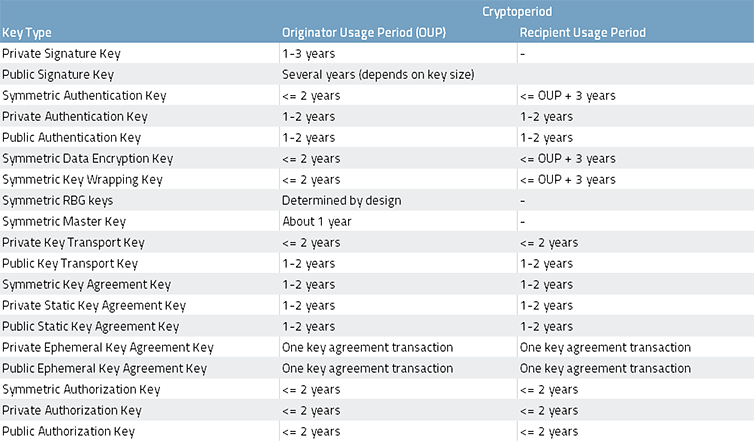

Quelle: Empfehlung für die Nutzungsdauer von Schlüsselmaterial - NIST 2016

Wenn jede Abteilung ihre eigenen Sicherheitsprozesse verwaltet, werden die Komplexität und die Verwaltungskosten mit der wachsenden Anzahl von Schlüsseln und Zertifikaten, die in verschiedenen Anwendungen verwendet werden, dramatisch steigen. Durch ständige Änderungen der Sicherheitsrichtlinien, -pflichten und -strategien nimmt der Aufwand für das Sicherheitsmanagement zu. Die Empfehlung von NIST (2016) zeigt, wie häufig verschiedene Schlüsseltypen gewechselt werden sollten, um die Systeme sicher zu schützen. Ein manueller Prozess der Überwachung und Aktualisierung ist zeitaufwendig, erhöht die Fehleranfälligkeit und verursacht sehr teure Ausfallzeiten.

Zentrales Enterprise Key Management System

Ein zentrales Enterprise Key Management System (KMS) verschafft einen Überblick über das im Unternehmen verwendete Schlüsselmaterial. Es ermöglicht den kontrollierten Zugriff auf verschlüsselte Daten gemäß der IT-Sicherheitsstrategie.

Ein zentrales Key Management System im Unternehmen

(© MTG)

Die Verwaltung aller Schlüssel an einer zentralen und sicheren Stelle verhindert unberechtigten Zugriff sowie die Überwachung und Kontrolle der Gültigkeit der verwendeten Zertifikate und Schlüssel. Vor diesem Hintergrund wird ein Cryptographic Key Management System immer wichtiger und unverzichtbarer für die Umsetzung eines kosteneffizienten IT Security Lifecycle Managements.

In der unternehmensinternen Infrastruktur sind die Schlüssel und Zertifikate weit verteilt auf verschiedene Akteure. Dies sind nicht nur Maschinen (z.B. PCs), sondern auch menschliche Teilnehmer, die auf die Infrastruktur zugreifen. Die schnelle und einfache Integration von Speichergeräten, Netzwerkgeräten, persönlichen Geräten mit eingebettetem Speicher (z.B. Personal Computer, Handheld Computer, Handys), Datenbanken etc. ist daher eine wichtige Aufgabe. Durch den Einsatz von KMIP (Key Management Interoperability Protocol) wird die Verknüpfung verschiedener Systeme für kryptografische Schlüsseloperationen durch OASIS (Organization for the Advancement of Structured Information Standards) standardisiert. Es gibt viele namhafte Unternehmen, die das KMIP-Protokoll bereits integriert haben.

IoT Key Management System

Hersteller von IoT Geräten, die persönliche oder sensible Daten verarbeiten, benötigen in Zukunft ein effektives Key Management.

Hersteller von IoT Geräten, die persönliche oder sensible Daten verarbeiten, benötigen in Zukunft ein effektives Key Management.

Industriestandards empfehlen zunehmend die Verwendung von Schlüsseln zum Schutz intelligenter IoT-Geräte (z.B. OMS). Auch die Einhaltung gesetzlicher Vorschriften wird sich zu einem der Haupteinflussfaktoren für die Verbreitung von IoT-Sicherheit entwickeln. Zum Beispiel wird die Europäische Datenschutzverordnung (DSGVO) enorme Auswirkungen auf die Anbieter von IoT-Geräten haben. Die DSGVO fordert in diesem Kontext eine Pseudonymisierung und Verschlüsselung personenbezogener Daten. Verstöße werden mit hohen Strafen geahndet.

Betroffen sind unter anderem Hersteller von Smart Metern, Heizkostenzählern, Wasserzählern und allen anderen "intelligenten Geräten", welche persönliche oder sensible Daten verarbeiten. Im Internet der Dinge (IoT) kommunizieren eine große Anzahl von Geräten über Netzwerkinfrastrukturen. Um diese Systeme zu schützen, darf kein Gerät Zugang erhalten, bevor es sich nicht als vertrauenswürdig erwiesen hat. Die sichere Identität eines Geräts wird durch die Verwendung eines individuellen, eindeutigen und geheimen Schlüssels ermöglicht. Je nach Verwendungszweck können symmetrische oder asymmetrische Verfahren eingesetzt werden.

In der Konsequenz muss in Zukunft jedes "intelligente Gerät", das sensible, persönliche Daten verarbeitet, einen oder mehrere individuelle Schlüssel (z.B. AES Keys) erhalten, um den wachsenden Sicherheits- und Datenschutzanforderungen gerecht zu werden.

Anstatt einige wenige Schlüssel auf große Produktionsserien zu verteilen, muss nun eine große Anzahl von einzelnen Schlüsseln generiert, den einzelnen Geräten zugeordnet und verwaltet werden. Hersteller und auch ihre Kunden müssen in vielen ihrer Unternehmensprozesse Millionen von Schlüsseln über deren Lebenszyklus verwalten. Dies stellt IoT-Hersteller und ihre Kunden vor neue Herausforderungen.

Ohne ein zentrales KMS steigt der Komplexitätsgrad der Schlüsselverwaltung mit der wachsenden Zahl der einzelnen Schlüssel, die an verschiedenen Berührungspunkten von der Produktion bis zur Auslieferung und dem Betrieb beim Kunden verwaltet werden müssen. Verschiedene und komplexe Sicherheitsanforderungen können nicht für jede einzelne Anwendung kostengünstig und vollständig umgesetzt werden. Die Verwaltung der Schlüssel und Zertifikate für solche Anwendungen sollte daher stets zentral erfolgen.

Eine zentrales kryptographisches IoT-Key Management System (IoT KMS) , wie es von MTG entwickelt wurde, bildet daher ein unverzichtbares Instrument, um höchsten Sicherheitsanforderungen in IoT-Netzwerken gerecht zu werden.